NAT و کاربردهای آن در شبکههای کامپیوتری

NAT یا Network Address Translation یکی از تکنیکهای مهم در شبکههای کامپیوتری است که برای تغییر ...

ادامه مطلب

در مقاله قبلی، به بررسی پروتکل DHCP و نحوه عملکرد آن در تخصیص خودکار آدرسهای IP پرداختیم. این پروتکل بهطور گسترده در شبکهها برای مدیریت آدرسدهی استفاده میشود. اما همانطور که در دنیای شبکه، پروتکلها و ابزارهای مفید وجود دارند، تهدیدات امنیتی نیز میتوانند به شبکهها آسیب برسانند. یکی از حملات رایج و خطرناک که امنیت شبکههای مبتنی بر DHCP را تهدید میکند، حمله DHCP Spoofing است. در این مقاله، نحوه وقوع این حمله، اهداف مهاجمین و راهکارهای مقابله با آن را بررسی میکنیم تا بتوانید شبکه خود را از این تهدیدات محافظت کنید.

اگر هنوز با DHCP آشنا نیستید، پیشنهاد میکنیم مقاله قبلی ما را مطالعه کنید و سپس در این مقاله با تهدیدات امنیتی آن بیشتر آشنا شوید.

DHCP: کلید ورود دستگاههایتان به دنیای اینترنت

DHCP Spoofing چیست؟

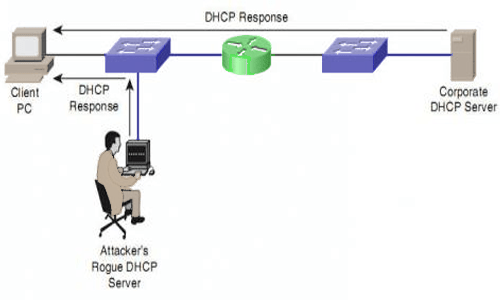

DHCP Spoofing حملهای است که در آن مهاجم به جای سرور DHCP اصلی عمل کرده و با ارسال پاسخهای تقلبی به درخواستهای DHCP دستگاههای قانونی، آدرسهای IP، دروازه پیشفرض (Default Gateway) و اطلاعات DNS جعلی اختصاص میدهد. این حمله میتواند ترافیک شبکه را به سمت مهاجم هدایت کرده و او را قادر سازد اطلاعات حساس کاربران را سرقت یا ارتباطات را دستکاری کند.

چگونه حمله DHCP Spoofing انجام میشود؟

شناسایی شبکه: مهاجم با استفاده از ابزارهای مختلف، شبکه هدف را شناسایی و از پیکربندی آن آگاه میشود.

ایجاد سرور DHCP جعلی: مهاجم یک سرور DHCP جعلی روی دستگاه خود یا یکی از دستگاههای آلوده راهاندازی میکند.

پاسخ به درخواستهای DHCP: هنگام ارسال درخواست توسط دستگاههای قانونی، مهاجم با پاسخ تقلبی جای سرور اصلی را میگیرد و آدرسهای IP، دروازه پیشفرض و DNS جعلی تخصیص میدهد.

انحراف ترافیک شبکه: با تخصیص دروازه پیشفرض جعلی، ترافیک قربانی به سمت مهاجم هدایت شده و قابل مشاهده، دستکاری یا سرقت میشود.

اهداف مهاجم:

شنود ترافیک و سرقت اطلاعات حساس مانند نام کاربری، کلمه عبور و اطلاعات مالی.

انجام حملات Man-in-the-Middle و تغییر ارتباطات.

حملات انکار سرویس (DoS) با ارسال درخواستهای DHCP تقلبی و اشباع سرور اصلی.

مسموم کردن کش DNS و هدایت کاربران به سایتهای مخرب.

ایجاد تونل VPN جعلی برای دسترسی به دادهها.

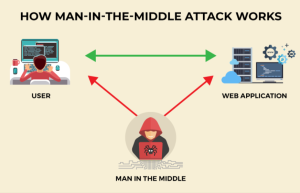

حمله MITM و ارتباط آن با DHCP Spoofing

در حمله Man-in-the-Middle، مهاجم مخفیانه در ارتباطات بین دو دستگاه قرار میگیرد و اطلاعات رد و بدل شده را مشاهده یا تغییر میدهد. این حمله میتواند پس از موفقیت در DHCP Spoofing رخ دهد. مهاجم قادر است اطلاعات حساس مانند کلمات عبور، اطلاعات مالی و اسناد محرمانه را به دست آورد یا تغییر دهد.

روشهای مقابله با DHCP Spoofing و MITM:

نتیجهگیری

DHCP Spoofing تهدیدی جدی برای امنیت شبکه است و میتواند به حملاتی مانند Man-in-the-Middle منجر شود. با استفاده از ابزارهای امنیتی مانند DHCP Snooping، IP Source Guard و Dynamic ARP Inspection و همچنین بهرهگیری از پروتکلهای امن و آموزش کاربران، میتوان این تهدیدات را کاهش داد.

اگر به دنبال تقویت امنیت شبکه و جلوگیری از تهدیدات مشابه DHCP Spoofing هستید، فرتاک شبکه آماده است تا با ارائه خدمات مشاورهای و پیادهسازی راهکارهای امنیتی، از شبکههای شما محافظت کند. برای کسب اطلاعات بیشتر و مشاوره رایگان، با ما در تماس باشید.

نظرات کاربران